Cuando la ficción se anticipa a la realidad

Se ha dado en pocos casos. Uno de esos casos fue el siguiente:

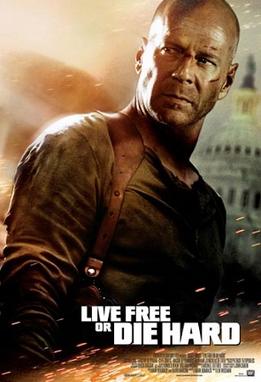

En el centro de Baltimore, Maryland, el 23 de septiembre de 2006 comenzó el

rodaje de Live Free or Die Hard (Duro de matar 4.0 en Latinoamérica), una

película estadounidense-británica de 2007, dirigida por Len Wiseman.

Protagonizada por Bruce Willis, Timothy Olyphant y Justin Long en los

papeles principales. Se estrenó el 27 de junio de 2007.

|

|

Copyright: © 2007 20th Century Fox. All Rights Reserved Visto en Wikipedia |

A principios de abril de 2007 el Gobierno de Estonia ordenó el traslado, del monumento en honor a los soldados soviéticos caídos en la Segunda Guerra

Mundial, desde el centro de la capital, Tallin, a un discreto cementerio a las

afueras de la ciudad. La decisión fue seguida de manifestaciones en las calles

estonias y, pocos días después, también de una sucesión de ciberataques,

presuntamente procedentes de Rusia, que pusieron en jaque la Administración

nacional y a muchas empresas del país.

El 27 de abril de 2007 se inició un ciberataque contra los sitios web

específicos de organizaciones de Estonia, incluido el parlamento, los

bancos, los ministerios, los periódicos, las emisoras y empresas, en medio

del desacuerdo del país con Rusia sobre la reubicación del monumento del

soldado de bronce de Tallin.

La mayoría de las acciones fueron del tipo de ataque distribuido de

denegación de servicios (DDoS) utilizando diversos métodos como las

inundaciones de ping a alquileres de botnets que generalmente se utilizaba

para la distribución de spam.

Estonia fue uno de los primeros países en ser víctima de esta nueva forma

de contienda híbrida, un evento que aún marca al país hoy.

Durante el ciberataque, redes de robots informáticos (conocidos como

botnets) enviaron cantidades masivas de mensajes basura (spam) y pedidos

automáticos online para saturar los servidores. Los estonios se quedaron sin

poder usar cajeros automáticos y servicios de bancos online y los empleados

estatales no pudieron comunicarse por correo electrónico. Los diarios y

medios de comunicación se encontraron con que no podían transmitir las

noticias.

Se produjo la saturación de las líneas de telecomunicaciones del país, hubo

ataques de denegación de servicio a la red de cajeros automáticos, ataque de

defacement y ataques a la propia infraestructura de red.

Merit Kopli, directora de Postimees, uno de los periódicos atacados, cuya

versión en Internet estuvo inaccesible, en su momento declaró al diario

británico The Guardian: "Los ciberataques proceden de Rusia; no hay duda. Es

político".

Rusia fue acusada del ciberataque a Estonia y Rusia lo negó todo. El

problema recrudeció con nuevos raids hostiles la víspera del 9 de mayo, día

en que Rusia celebra su victoria en la Segunda Guerra Mundial. Ese día, el

presidente Putin criticó a las autoridades estonias por la retirada del

monumento; más tarde se señaló que los servicios secretos rusos pudieron

haber amparado el ataque, que cesó totalmente el 18 de mayo de 2007.

Para poder defenderse y recuperar el control, Estonia recurrió a la

colaboración de equipos internacionales de respuesta a emergencias en

internet, y de servicios de seguridad de otros gobiernos expertos en

ciberdelincuencia y ciberterrorismo. Inclusive recurrió a la OTAN, aunque

lamentablemente en ese momento la Unión Europea no consideraban los

ciberataques como una acción militar, por el que Estonia no ha podido

solicitar la aplicación del Artículo 5 del Tratado Atlántico.

Antes del ataque Estonia era ya un lugar de interés por la penetración que

han tenido las nuevas tecnologías de información y comunicación en su

sociedad pero especialmente en el gobierno. "La Meca electrónica", donde el

60% de la población tenía una tarjeta de identidad electrónica, el 90% de

las transacciones bancarias y declaraciones de impuestos se realizaban a

través de internet, tenía ya el voto online, los legisladores publicaban sus

decisiones en la red y el acceso a Internet se consideraba un derecho

constitucional.

Desde el ciberataque a Estonia los incidentes y conflictos en internet

escalaron progresivamente de manera impresionante. No son pocos los

especialistas que señalan que desde aquel Abril de 2007 vivimos en una

ciberguerra, y todo en éste campo evolucionó vertiginosamente.

Se han desarrollado una importante variedad de "herramientas" que han

llegado a servir como armas para explotar vulnerabilidades en simples

equipos personales hasta complejos

sistemas SCADA,

diseñados para funcionar sobre computadores en el control de la

infraestructura de producción, supervisión, control calidad, almacenamiento

de datos, etc., en plantas de producción y/o conducción de energía,

filtración y distribución de agua, trenes y subterráneos, gas natural,

oleoductos, y prácticamente todo tipo de fabricación industrial. Lo que se

considera "infraestructura crítica".

Fuimos testigos de verdaderas armas cibernéticas como

Stuxnet

(en 2010), un poderoso gusano malicioso que atacó repetidamente cinco

instalaciones industriales en Irán a lo largo de 10 meses y y se distribuyo

inicialmente a través de pendrives a equipos no conectados, y

Flame

(en 2012) catalogado por muchos como “una de las mayores amenazas jamás

creadas” que tiene como objetivo el ciberespionaje, está apuntado a robar

información sensible de infraestructuras críticas de un País, lo que lo hace

muy peligroso por que se podría combinar con otras armas cibernéticas para

afectarlas.

Y todo ha evolucionado para peor desde entonces, en éste contexto los

ciberataques ya no buscan simplemente robar números de tarjetas de crédito

y/o "engancharse" en una transacción electrónica para obtener un "beneficio"

económico, están dirigidos a influir en la vida política del país o países

objetos del ataque.

Desde hace años que ya no se duda que hay miles de crackers que están

infiltrándose en páginas de organismos clave, para venderse al mejor

postor y realizar, simplemente desde un dispositivo conectado, el mejor

ataque cibernético, con el objeto de explotar la posibilidad de cobrar una

jugosa cantidad, se trata del cibercrimen como servicio, donde los

enemigos ya no son conocidos, no existen en un mapa, no son naciones, son

individuos involucrados en oscuros propósitos que en algunos casos podrían

estar relacionados con esquemas gubernamentales.

Por otro lado hay un sinnúmero de hackers comprometidos con la defensa de

países intentando parar semejante ofensiva. Ésta realidad ha obligado a

los gobiernos desarrollar desde equipos especializados, con el desarrollo

de sofisticados

programas de vigilancia

como lo fueron en su momento Prism y X-Keyscore, hasta una nueva rama de

la defensa con unidades militares especializadas en la ciberguerra, y de

hecho, dentro de éste contexto los estados llevan utilizando con éxito

ciberarmas desde hace varios años”.

Sucesos como el ciberataque "WannCry", que afectó a cientos de miles de

ordenadores de empresas en todo el mundo en 2017, un malware conocido como

del tipo "wiper" disfrazado de ransomware cuyo objetivo principal fue la

destrucción de datos importantes, la interrupción del trabajo de las

instituciones públicas y privadas, forman parte del escenario de la

ciberguerra y la guerra híbrida.

El término ciberguerra ya no engloba únicamente a un conflicto entre

estados, las acciones del cibercrimen y del ciberterrorismo pueden tener

origen en grupos no asociados a un estado. No pocos estados han

comprendido que se hace fundamental la existencia de mecanismos exclusivos

de Ciberdefensa que se ocupen de esas acciones a los fines de garantizar

un acceso libre al ciberespacio y de dar respuesta ante amenazas o

agresiones que puedan afectar a los intereses del estado.

Hoy se señala que las guerras convencionales están en desuso, incluso

cuando se llevan a cabo en territorios alejados del eje occidental, como

hemos podido ver con la retirada de Estados Unidos en Afganistán.

"Eso no significa que los conflictos armados estén desapareciendo. En

absoluto. Simplemente que el formato tradicional en el que dos ejércitos

oficiales se enfrentaban a cañonazos -o con misiles- está cambiando hacia

un modelo menos aparatoso y más discreto, pero con el mismo objetivo de

desestabilizar y asfixiar al enemigo para obtener una ventaja de tipo

económico, diplomático o militar. Internet, los medios de comunicación y

un gasoducto pueden ser tan efectivos como los tanques y los buques de

guerra lo fueron en el pasado",

Antonio Fernández.

Es lo que los expertos llaman “guerra híbrida”, el término fue formulado hace años por Frank Hoffman (2007) la

referirse a ella como al despliegue de “diferentes modos de guerra,

incluidas capacidades convencionales, tácticas y formaciones irregulares,

actos terroristas que incluyen violencia y coerción indiscriminada, así

como desorden criminal”.

Es un enfrentamiento que trasciende el espacio físico y donde los contendientes usan como armas tropas no regulares, métodos terroristas, ataques cibernéticos, financiación de partidos radicales, difusión de noticias falsas y el envío de migrantes como instrumento para desestabilizar al contrario, tal y como estamos viendo, por ejemplo, en la frontera de Bielorrusia con Polonia.

El ciberespacio se ha militarizado durante la pasada década. Los

ciberataques se han convertido en un lucrativo negocio subvencionado por

los estados, los mercenarios digitales venden software de espionaje a

regímenes autoritarios, y se ofrecen al mejor postor, atacando cualquier

objetivo con el que se pueda ganar dinero, empleando herramientas de tipo

ransomware.

"Los Estados se desvinculan de su responsabilidad, impulsando una

privatización de la violencia. La guerra en la zona gris es un negocio

creciente en el que mercenarios y la industria armamentística digital

llevan a cabo ataques cuyos contratantes prefieren permanecer en la

sombra" (DW).

Un escenario de ciberguerra nos puede afectar seriamente

A cualquiera, en cualquier parte del planeta.

En la actualidad, la sociedad enfrenta amenazas múltiples y difusas. Los

avances tecnológicos del siglo XXI, y con ello nuestra dependencia a la

interconectividad, nos hace vulnerables a peligros como las ciberamenazas.

El ciberespacio, Internet, el web es un dominio bélico, es un campo de

operaciones, la ciberguerra (cyberwar) es la principal ciberamenaza a

nivel global.

Las consecuencias de una ciberguerra pueden ser tan destructivas como

las de una guerra convencional, señalan los expertos. El caos provocado,

por ejemplo, del colapso de los transportes, la parada de las centrales

eléctricas y de los mercados financieros producirían victimas humanas y

perdidas económicas.

En el caso de producirse una confrontación de gran escala, los sistemas

de posicionamiento, los sistemas de comunicación, sistemas de

información bancarios y financieros, y los sistemas

SCADA, estarían en las listas de blancos primarios.

De tener éxito los ataques, se podrían perder las comunicaciones, el

transporte, los servicios esenciales. Según el tiempo de afectación, se

desencadenaría el desabastecimiento. El caos en las grandes urbes sería

muy importante, al igual que la tasa de mortalidad.

Argentina no está a salvo de las amenazas informáticas dirigidas. La

opinión de los entendidos es que Argentina no está bien preparada para

combatir ciberdelitos y menos aún para afrontar un escenario de

ciberguerra.

De hecho en los últimos años varios sitios web oficiales se han visto

afectados por ciberataques. En octubre de 2021

tomó estado público

que la base de datos del Renaper fue comprometida y la información de 45

millones de argentinos se vende en la dark web.

La ciberdelincuencia aumentó 3.000% durante el año 2020, según un informe

de la Unidad Fiscal Especializada en Ciberdelincuencia (Ufeci). Esa

tendencia continuó durante 2021 y es muy previsible que continúe en 2022.-

Post relacionados:

- En Europa no sólo asusta el Covid. 18/11/2021.

- Conflictos cibernéticos entre países. 22/07/2021.

- Advierten sobre una guerra híbrida. 21/07/2021.

- La ciberdefensa toma un protagonismo vital. 26/03/2021.

- El complejo juego de la ciberguerra tiene alcance global. 24/11/2020.

- Sobre ciberejercitos y cibersoldados. 01/09/2020.

- Un escenario de ciberguerra nos puede afectar seriamente. 04/04/2019.

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio

web con nuestros partners de medios sociales, de publicidad y de análisis

web. Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni económicos. Todos

los textos de mi autoría tienen ©todos los derechos reservados. Los

contenidos en los link (vínculos) de las notas replicadas (reproducidas) y/o

citadas son de exclusiva responsabilidad de sus autores. Éste blog ni su

autor tienen responsabilidad alguna por contenidos ajenos.

Comentarios

Publicar un comentario

Bienvenido al blog y muchas gracias por su visita. Espero que el contenido sea de utilidad, interés y agrado.

Antes de colocar un comentario ten en cuenta que no se permitirán comentarios que:

- Posean link promocionando otras páginas o websites

- puedan resultar ofensivos o injuriosos

- incluyan insultos, alusiones sexuales innecesarias y

palabras soeces o vulgares

- apoyen la pedofilia, el terrorismo o la xenofobia.

Ni este Blog ni su autor tienen responsabilidad alguna sobre comentarios de terceros, los mismos son de exclusiva responsabilidad del que los emite.

Este Blog y su autor se reservan el derecho de eliminar aquellos comentarios injuriantes, discriminadores y/o contrarios a las leyes de la República Argentina.