El gran hackeo a las elecciones de 2020 nunca llegó. Este es el por qué

Los defensores cibernéticos de Estados Unidos se están volviendo más

proactivos y más conversadores.

Por Patrick Tucker. Publicado por

Next.gov / CyberSecurity.

Mientras transcurrían las últimas horas de alta tensión de la votación

el martes, los reporteros nerviosos que esperaban noticias de los

esfuerzos de guerra de información extranjera se quedaron al borde de la

carretera, como Vladimir y Estragon, esperando un fantasma que nunca

apareció. En cambio, llegaron

noticias

de las operaciones cibernéticas de Estados Unidos destinadas a tomar

represalias por la

intromisión

iraní anterior y disuadir a más de lo mismo.

|

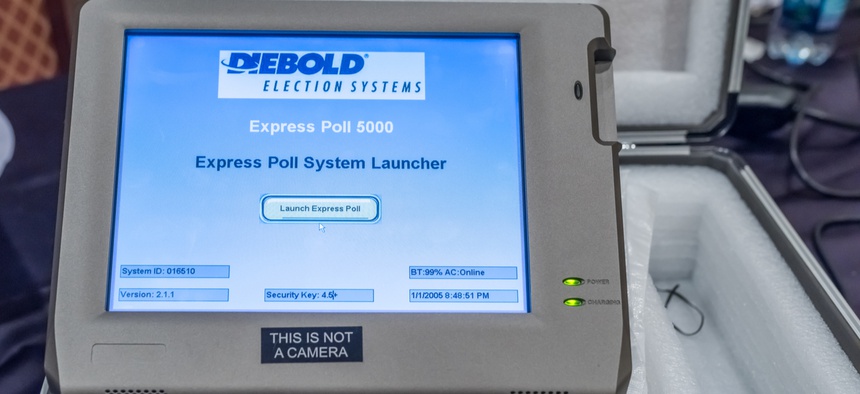

| Foto de BING WEN/SHUTTERSTOCK, vista en Next.gov |

Los funcionarios del Comando Cibernético de EE. UU. Se negaron a

reconocer formalmente la operación, citando la política, pero enviaron

una declaración del general Paul Nakasone, director del Comando

Cibernético de los EE. UU. Y la NSA.

“Cuando se trata de quienes amenazan nuestros procesos democráticos,

somos disruptores de igualdad de oportunidades. Vamos a tomar medidas

contra cualquier estado nación o actor que intente interferir en

nuestras elecciones ”, dice el comunicado.

Los funcionarios del Comando Cibernético dijeron que Nakasone había

hablado con los periodistas y, sin mencionar la operación

específicamente, indicó que tenía "mucha confianza en las acciones"

tomadas contra los adversarios "durante las últimas semanas y los

últimos meses para asegurarse de que no va a interferir en nuestras

elecciones ".

La medida sigue a una operación de Cyber Command en 2018

dirigida a operadores de influencia rusos

en el período previo a las elecciones de mitad de período de ese año en

los Estados Unidos, que, por supuesto, siguieron a ataques rusos bien

documentados destinados a influir en los votantes estadounidenses a

través de publicaciones engañosas en las redes sociales y un hack -y

fuga de campaña dirigida al Partido Demócrata en 2016.

La noticia de ayer muestra la voluntad del Comando Cibernético de

Estados Unidos de realizar operaciones de información en otros países,

incluso países con los que Estados Unidos no está oficialmente en

guerra. Lo que quizás sea más interesante es que las historias sobre

estos esfuerzos están llegando a la prensa. Pero eso también puede ser

parte de la estrategia, dijo Lindsay Gorman.

“En general, NSA / CYBERCOM han demostrado una comprensión sofisticada

del actor extranjero y la amenaza de influencia extranjera que logra

avances significativos desde donde estaban nuestras defensas contra

estas operaciones en 2016. En particular, anticipando la actividad del

adversario y enfrentándola al paso; aumentar la coordinación con

plataformas de redes sociales, investigadores y socios extranjeros;

aumentar los costos de los adversarios para interferir en nuestra

democracia; y priorizar la comunicación clara con el público sobre estas

amenazas hace que nuestras elecciones y nuestra democracia sean más

seguras ”, dijo Lindsay Gorman, investigadora de tecnología emergente de

la Alianza bipartidista para asegurar la democracia, a Defense One en un

correo electrónico.

A lo largo del día de ayer, los funcionarios de CISA proporcionaron

múltiples actualizaciones a los reporteros sobre lo que estaban viendo o

no en términos de ataques a la infraestructura electoral. Aparte de

algunos fallos técnicos, había relativamente poco que informar.

“Durante los últimos cuatro años, la Agencia de Seguridad de

Infraestructura y Ciberseguridad (CISA) ha sido parte de un esfuerzo de

toda la nación para garantizar que los votantes estadounidenses decidan

las elecciones estadounidenses. Es importante destacar que después de

que millones de estadounidenses votaron, no tenemos evidencia de que

ningún adversario extranjero haya sido capaz de evitar que los

estadounidenses voten o cambien los recuentos de votos ”, dijo el

director de CISA Chris Krebs en un comunicado.

Todos esos esfuerzos juegan un papel estratégico no solo para ayudar al

público a comprender y tener fe en el resultado electoral, especialmente

a aquellos que prefieren un resultado diferente, sino que también tiene

un valor secundario: telegrafiar un mensaje de disuasión a los

adversarios estadounidenses.

Eso marca un cambio en la forma en que Estados Unidos ha manejado

asuntos tan delicados. Es un cambio por el que Gorman y otros

observadores de seguridad nacional han abogado.

“Un componente de información integrado de la política no son solo

puntos de conversación pro forma desarrollados después de decisiones

políticas que nadie usa. Más bien, implica promover información

transparente y veraz para evitar que otros llenen los vacíos de

información y garantizar que se priorice la dimensión de información de

cada acción del gobierno, no se considere una ocurrencia tardía ”,

escribieron Gorman y la coautora Laura Rosenberger en la

edición

de verano de 2020.del Washington Quarterly. “La integración de un

componente de información afirmativa en todas las acciones

gubernamentales será fundamental para impugnar el espacio de la

información y para garantizar el éxito de las políticas en todos los

dominios. Esta integración holística también incluye la comprensión de

que el gobierno no siempre es necesariamente el mensajero adecuado y que

reunir las voces externas de confianza suele ser el mejor enfoque ".

En los próximos días y semanas, a los funcionarios de CISA y Cyber

Command les preocupa que los esfuerzos de desinformación puedan crecer a

medida que las campañas se disputan en los tribunales sobre los

procedimientos de conteo y los candidatos hacen afirmaciones infundadas

de trampa. Ayer, mientras cientos de miles de personas en varios estados

recibieron

llamadas automáticas sospechosas con información falsa sobre las

encuestas, las autoridades se apresuraron a enviar la información

correcta, pero no hay indicios de que provenga de un adversario

extranjero. Tómelo como un indicador positivo de que la estrategia está

funcionando. Anoche, un alto funcionario de CISA describió los días y

posiblemente las semanas venideros como un "panorama privilegiado para

la desinformación".

“Nuestras operaciones, nuestro enfoque, nuestro trabajo no termina el 3

de noviembre. Hoy es el comienzo de un período de tiempo en el que

mantendremos una vigilancia constante. Tenemos nuestros equipos listos

para ayudar al Departamento de Seguridad Nacional en incidentes

cibernéticos y al Grupo de Trabajo de Inteligencia Extranjera del FBI

para proporcionar información a las plataformas de redes sociales para

contrarrestar las operaciones de influencia ”, dijo Nakasone en su

declaración.

En su propia declaración, Krebs dijo: “Estaremos atentos a cualquier

intento de actores extranjeros de apuntar o interrumpir el conteo de

votos en curso y la certificación final de los resultados. Mantenga la

calma, continúe buscando a los funcionarios electorales estatales y

locales para obtener información confiable sobre los resultados de las

elecciones y visite

CISA.gov/rumorcontrol

para obtener información sobre la seguridad electoral ”.

Por supuesto, es poco lo que el Comando Cibernético de los Estados

Unidos o el CISA pueden hacer para frustrar la desinformación que

proviene de los estadounidenses o de las campañas estadounidenses.

Entonces, ¿cómo sabremos si su estrategia está funcionando?

“Sabremos que está funcionando si no vemos un pánico generalizado y

dudas sobre la integridad de nuestros procesos electorales. Un fuerte

objetivo adversario en estas operaciones es el 'truco de percepción':

que la mera percepción de una interferencia exitosa degrada la confianza

en nuestro sistema, incluso si no se ha violado ningún sistema ”, dijo

Gorman. "Una comunicación clara sobre la solidez de nuestras defensas

puede eliminar la posibilidad de una victoria fácil para nuestros

adversarios".

Sin embargo, no podemos defendernos de nuestra propia inclinación, como

nación, de piratear nuestra propia percepción y ceder al engaño

resentido para reparar nuestros propios egos heridos. Como diría

Beckett, “Todos nacemos locos. Algunos siguen siéndolo ". / Por Patrick

Tucker. Publicado por Next.gov / CyberSecurity.--

___________________

NOTA: Las cookies de este sitio se usan para personalizar el contenido y los

anuncios, para ofrecer funciones de medios sociales y para analizar el

tráfico. Además, compartimos información sobre el uso que haga del sitio web

con nuestros partners de medios sociales, de publicidad y de análisis web.

Ver detalles.

IMPORTANTE: Todas las publicaciones son sin fines comerciales ni

económicos. Todos los textos de mi autoría tienen ©todos los derechos

reservados. Los contenidos en los link (vínculos) de las notas replicadas

(reproducidas) y/o citadas son de exclusiva responsabilidad de sus autores.

Éste blog ni su autor tienen responsabilidad alguna por contenidos ajenos.

Comentarios

Publicar un comentario

Bienvenido al blog y muchas gracias por su visita. Espero que el contenido sea de utilidad, interés y agrado.

Antes de colocar un comentario ten en cuenta que no se permitirán comentarios que:

- Posean link promocionando otras páginas o websites

- puedan resultar ofensivos o injuriosos

- incluyan insultos, alusiones sexuales innecesarias y

palabras soeces o vulgares

- apoyen la pedofilia, el terrorismo o la xenofobia.

Ni este Blog ni su autor tienen responsabilidad alguna sobre comentarios de terceros, los mismos son de exclusiva responsabilidad del que los emite.

Este Blog y su autor se reservan el derecho de eliminar aquellos comentarios injuriantes, discriminadores y/o contrarios a las leyes de la República Argentina.